UNC-.Chapel Hill przechodzi na system zmiany haseł Onyen na raz w roku, a nie co 91 dni. Dla wygody zmiany hasła tylko raz w roku, członkowie społeczności kampusu będą musieli stworzyć hasła, które są trudniejsze do złamania przez przestępców.

W poście gościnnym, Alex Everett, IT Security Architect z Biura Bezpieczeństwa Informacji w ITS, omawia zmianę z perspektywy bezpieczeństwa IT. Wyjaśnia, co sprawia, że nowy system jest bezpieczniejszy, a jednocześnie bardziej przyjazny dla użytkownika.

Począwszy od 13 maja, ITS Identity Management udostępni dużą aktualizację usługi Onyen. Aktualizacja pozwoli wyborcom na korzystanie z tego samego hasła przez okres do jednego roku przy jednoczesnym usunięciu wszystkich wymogów dotyczących znaków, które obowiązują obecnie.

Wierzymy, że nie tylko zapewni to lepsze wrażenia użytkownikom, ale także nieco silniejszy zestaw haseł, ponieważ usługa jest teraz bardziej zgodna z zaleceniami zarówno Narodowego Instytutu Standardów i Technologii, jak i naszego własnego Departamentu Informatyki. Jednakże, 2-Step lub dwuskładnikowy musi nadal być kluczowym elementem uwierzytelniania na Uniwersytecie, ponieważ chroni przed naszym największym zagrożeniem dla haseł – phishingiem.

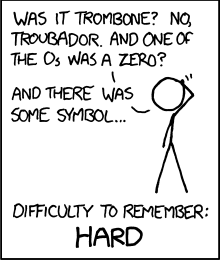

Od dłuższego czasu prosimy naszych wyborców o zapamiętywanie haseł zawierających cyfry, znaki specjalne i litery, zamiast dopuszczać kombinacje słów, fraz czy zdań, które są równie silne i znacznie lepiej zapadają w pamięć. Fragment z popularnego komiksu próbuje to uchwycić.

Szybsze technologie uwierzytelniania

Obarczyliśmy również większą odpowiedzialność za siłę hasła na wyborcy, zamiast ograniczać ataki zgadywania hasła i zabezpieczać bazy danych haseł. Jednak w ciągu ostatnich kilku lat nasi koledzy z działu infrastruktury ITS & Operations poczynili postępy na tych frontach, w tym zakończyli ocenę ryzyka i przyjęli bezpieczniejsze technologie uwierzytelniania. W związku z tym głównym zagrożeniem dla haseł Onyen są ataki phishingowe oraz, w mniejszym stopniu, ataki polegające na zgadywaniu haseł online, zwłaszcza z wykorzystaniem skompromitowanych danych uwierzytelniających znalezionych w przypadku naruszenia haseł zewnętrznych. Ważne jest, aby powstrzymać się od używania hasła Onyen do kont innych niż uniwersyteckie, takich jak media społecznościowe i bankowość. Menedżery haseł, takie jak LastPass, to prosty sposób na bezpieczne zarządzanie wieloma danymi uwierzytelniającymi.

Przedsmak tego, czego można się spodziewać

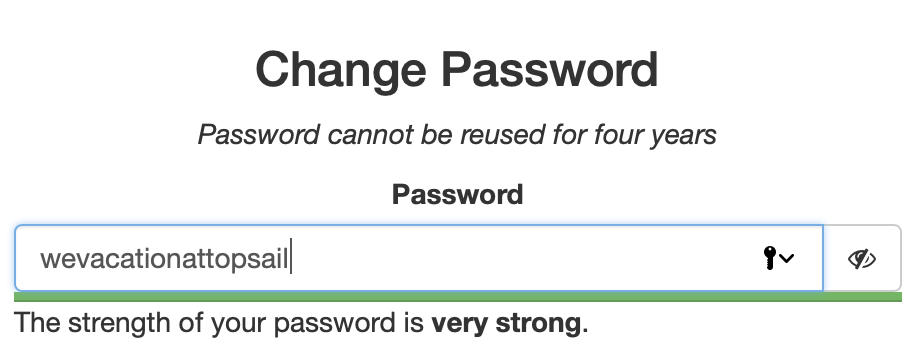

To jest przykład tego, co zobaczą wyborcy, gdy zmienią swoje hasło począwszy od maja. Zachęcamy do ustawienia „bardzo silnego” hasła.

Podczas wpisywania hasła usługa ocenia liczbę zgadnięć, jaką musi wykonać atakujący. Usługa ta opiera się na algorytmie zaprojektowanym przez Daniela Wheelera z Dropbox, który próbuje naśladować sposób działania atakujących.

Nie szacuje złożoności wyłącznie na podstawie długości i zestawów znaków, ale szacuje złożoność na podstawie niezliczonych czynników, w tym układu klawiatury, powtórzeń, częstotliwości występowania słów w językach, podstawiania znaków i brutalnej siły. W związku z tym uznaje „C@rol1n@” za proste zastąpienie popularnego słowa i ocenia je jako znacznie bardziej prawdopodobne do odgadnięcia niż „redandcold”, prostą kombinację trzech słów, które usługa dopuszcza. Wydaje się to trochę sprzeczne z intuicją, ale nawet te krótkie hasła są tak silne, jak wiele haseł, które nasi wyborcy używają dzisiaj.

Usługa będzie również sprawdzić przedłożone hasło z listą znanych narażonych haseł z publicznych naruszeń hasła. Dodatkowo, będzie wymagać nowego hasła, aby znacząco różnić się od składu poprzedniego hasła.

Wymagania różnią się w zależności od aplikacji

Na koniec, chcę zauważyć, że „silne” lub „bardzo silne” hasło dozwolone przez usługę Onyen może nie być wystarczająco silne, aby użyć w innych kontekstach. Na przykład, jeśli zaszyfrujesz plik i umieścisz go w systemie pamięci masowej, do którego każdy na uniwersytecie może uzyskać dostęp, plik ten może zostać skopiowany i złamany w trybie offline bez żadnych ograniczeń. Jest to również podobne do lokalnego hasła na serwerze komputerowym, które pozwala na tysiące logowań (SSH, RDP lub WWW) na godzinę bez żadnych limitów i monitorowania. Dla tych zastosowań, a także dla kont usługowych, zalecamy długie hasło o długości 17 znaków lub większej, zgodnie z niedawno zmienionym standardem Passwords, Pass-phrases and Other Authentication Methods Standard.