Een interessant rapport van Symantec onthult dat 1 op de 10 websites een of meer kwaadaardige code bevat.

En als u WordPress gebruikt, blijkt uit een ander rapport van SUCURI dat 49% van de gescande websites verouderd was.

Hoe zorgt u er als eigenaar van een webapplicatie voor dat uw site beschermd is tegen online bedreigingen? En dat er geen gevoelige informatie uitlekt?

Als u een cloudgebaseerde beveiligingsoplossing gebruikt, maakt het regelmatig scannen op kwetsbaarheden waarschijnlijk deel uit van het plan. Zo niet, dan moet u een routinescan uitvoeren en de nodige maatregelen nemen om de risico’s te beperken.

Er zijn twee soorten scanners.

Commerciële – bieden u een optie om het scannen te automatiseren voor continue beveiliging, rapportage, waarschuwingen, gedetailleerde instructies voor het beperken van de risico’s, enzovoort. Enkele bekende namen in de industrie zijn:

- Acunetix

- Detectify

- Qualys

Open Source/Gratis – kunt u downloaden en uitvoeren van een security scan on-demand. Ze zijn niet allemaal in staat om een breed scala aan kwetsbaarheden te dekken zoals een commerciële.

Laten we eens kijken naar de volgende open source web kwetsbaarheden scanner.

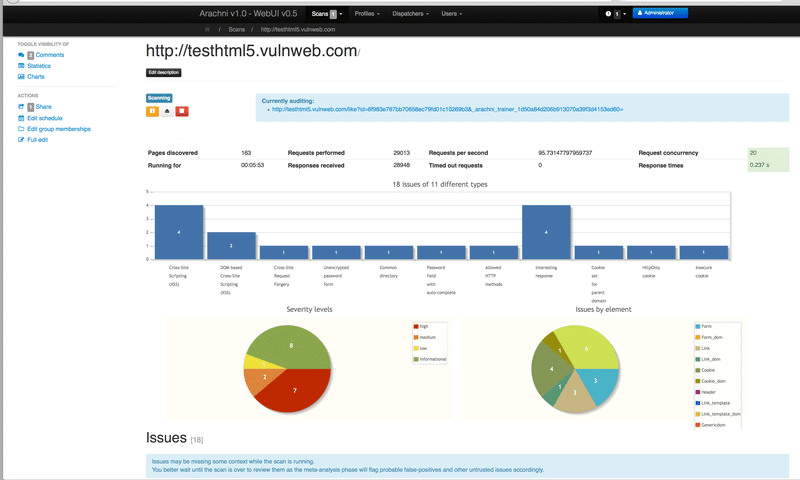

Arachni

Arachni, een high-performance security scanner gebouwd op Ruby framework voor moderne web applicaties. Het is beschikbaar in een portable binary voor Mac, Windows & Linux.

Niet alleen statische of CMS website, maar Arachni is in staat om de volgende platform fingerprints te doen. Het voert actieve & passieve controles uit, beide.

- Windows, Solaris, Linux, BSD, Unix

- Nginx, Apache, Tomcat, IIS, Jetty

- Java, Ruby, Python, ASP, PHP

- Django, Rails, CherryPy, CakePHP, ASP.NET MVC, Symfony

Enkele van de ontdekte kwetsbaarheden zijn:

- NoSQL/Blind/SQL/Code/LDAP/Command/XPath injection

- Cross-site request forgery

- Path traversal

- Local/Remote File inclusions

- Response splitting

- Cross-site scripting

- Ongeldig gemaakte DOM redirects

- Broncode onthulling

U heeft de mogelijkheid om een auditrapport te maken in HTML, XML, Tekst, JSON, YAML, enz.

Arachni laat u de scan naar een hoger niveau tillen door gebruik te maken van plugins. Bekijk de volledige Arachni functies en download om het te ervaren.

XssPy

Een python-gebaseerde XSS (cross-site scripting) kwetsbaarheid scanner wordt gebruikt door veel organisaties, waaronder Microsoft, Stanford, Motorola, Informatica, etc.

XssPy door Faizan Ahmad is een slimme tool. Het doet één ding ut vrij goed.

XssPy controleert ook het subdomein, zodat niets wordt overgeslagen.

w3af

w3af, een open-source project dat eind 2006 van start ging, wordt aangedreven door Python en is beschikbaar op Linux en Windows OS. w3af is in staat om meer dan 200 kwetsbaarheden te detecteren, waaronder de OWASP top 10.

w3af laat je payloads injecteren in headers, URL, cookies, query-string, post-data, enz. om de webapplicatie te exploiteren voor controle. Het ondersteunt verschillende logging-methode voor de rapportage. Ex:

Ex:

- CSV

- HTML

- Console

- Text

- XML

Het is gebouwd op een plugin architectuur, en je kunt alle beschikbare plugins hier bekijken.

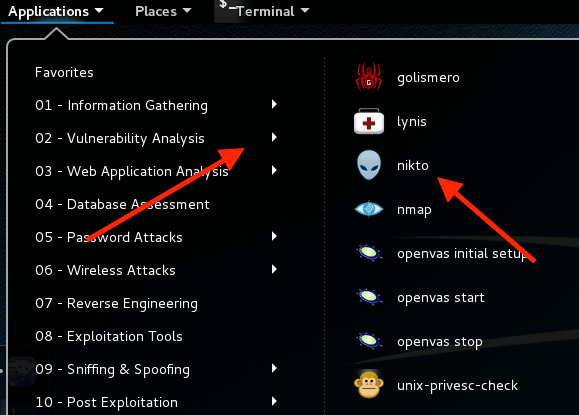

Nikto

Een open-source project gesponsord door Netsparker heeft als doel het vinden van web server misconfiguratie, plugins, en web kwetsbaarheden. Nikto voert een uitgebreide test uit tegen meer dan 6500 risico-items.

Het ondersteunt HTTP-proxy, SSL, met of NTLM-verificatie, enz. en kan de maximale uitvoeringstijd per doelscan definiëren.

Nikto is ook beschikbaar in Kali Linux.

Het ziet er veelbelovend uit voor de intranet-oplossing om beveiligingsrisico’s van webservers op te sporen.

Wfuzz

Wfuzz (The Web Fuzzer) is een tool voor de beoordeling van toepassingen voor penetratietests. Je kunt de gegevens in het HTTP-verzoek voor elk veld fuzzen om de webapplicatie te exploiteren en de webapplicaties te controleren.

Wfuzz vereist dat Python is geïnstalleerd op de computer waarop je de scan wilt uitvoeren. Het heeft uitstekende documentatie voor u om aan de slag te gaan.

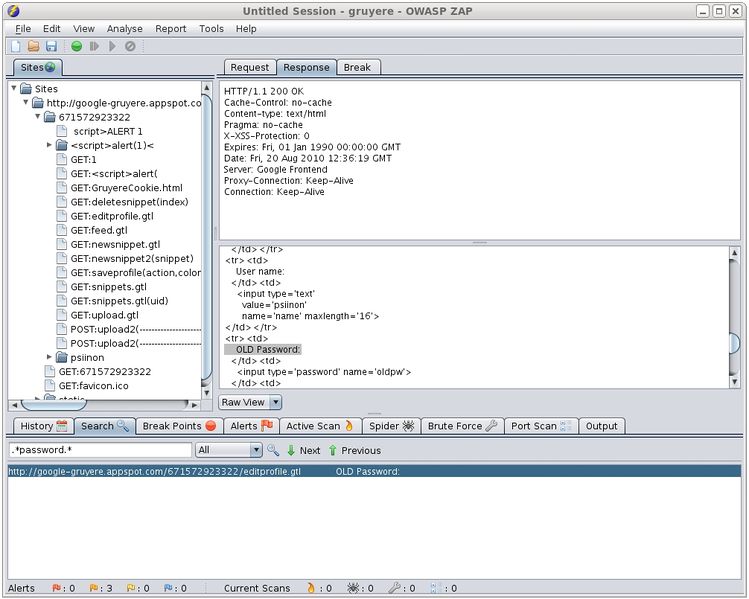

OWASP ZAP

ZAP (Zet Attack Proxy) is een van de beroemde penetratie test tools die actief wordt bijgewerkt door honderden vrijwilligers wereldwijd.

Het is een cross-platform Java-gebaseerde tool die zelfs op Raspberry Pi kan draaien. ZIP zit tussen een browser en een webapplicatie om berichten te onderscheppen en te inspecteren

Van de functionaliteit van ZAP zijn er enkele te noemen.

- Fuzzer

- Geautomatiseerde & passieve scanner

- Ondersteunt meerdere scripttalen

- Forced browsing

Ik raad ten zeerste aan om de OWASP ZAP-tutorialvideo’s te bekijken om ermee aan de slag te gaan.

Wapiti

Wapiti scant de webpagina’s van een bepaald doel en zoekt naar scripts en formulieren om de gegevens te injecteren om te zien of dat kwetsbaar is. Het is geen beveiligingscontrole op basis van broncode; in plaats daarvan voert het black-box scans uit.

Het ondersteunt de GET- en POST HTTP-methode, HTTP- en HTTPS-proxies, verschillende authenticaties, enzovoort.

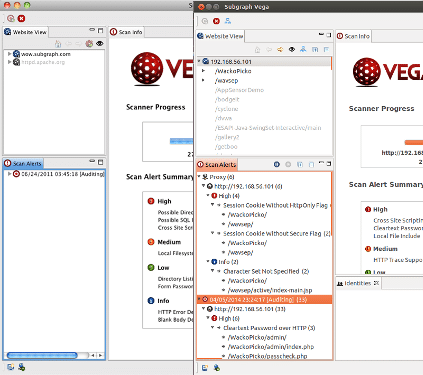

Vega

Vega is ontwikkeld door Subgraph, een multi-platform ondersteunde tool geschreven in Java om XSS, SQLi, RFI, en vele andere kwetsbaarheden te vinden.

Vega heeft een mooie GUI en is in staat om een geautomatiseerde scan uit te voeren door in te loggen op een applicatie met een gegeven credential.

Als je een ontwikkelaar bent, kun je de API van vega gebruiken om nieuwe aanvalsmodules te maken.

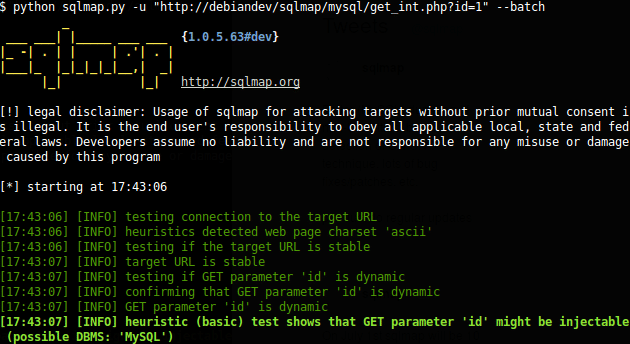

SQLmap

Zoals de naam al doet vermoeden, kunt u met behulp van de sqlmap penetratietests uitvoeren op een database om fouten te vinden.

Het werkt met Python 2.6 of 2.7 op elk besturingssysteem. Als je op zoek bent naar SQL-injectie en de database wilt uitbuiten, dan is sqlmap handig.

Grabber

Het is een kleine tool gebaseerd op Python en doet een paar dingen vrij goed. Enkele functies van Grabber zijn:

- JavaScript broncode analyzer

- Cross-site scripting, SQL injection, Blind SQL injection

- PHP applicatie testen met behulp van PHP-SAT

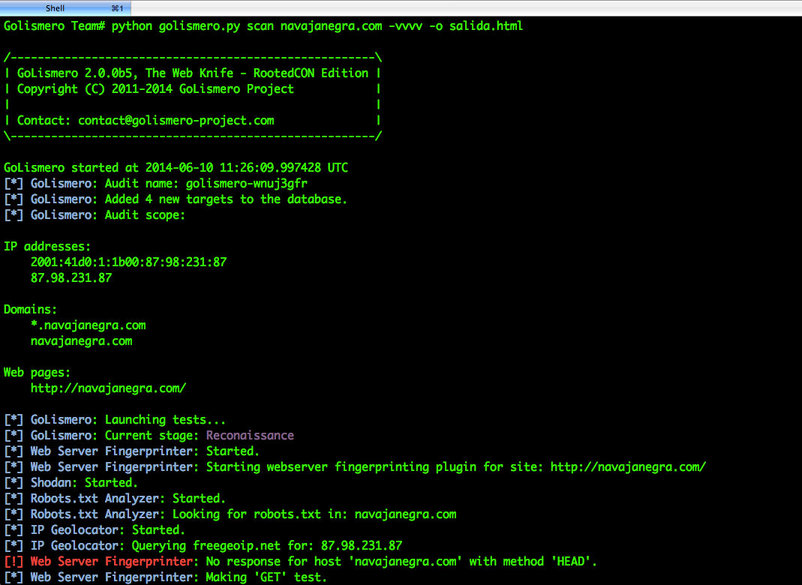

Golismero

Een framework om een aantal van de populaire security tools (zoals Wfuzz, DNS recon, sqlmap, OpenVas, robot analyzer, enz.).

Golismero is slim; het kan testfeedback van andere tools consolideren en samenvoegen tot één resultaat.

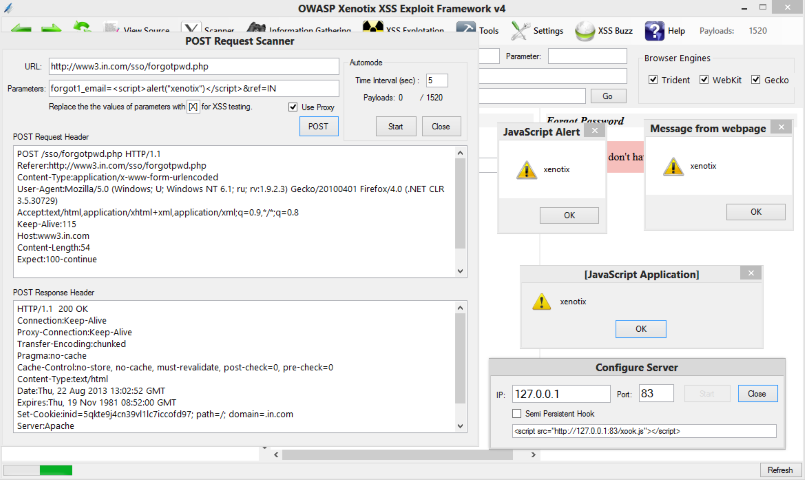

OWASP Xenotix XSS

Xenotix XSS van OWASP is een geavanceerd framework om cross-site scripting te vinden en uit te buiten. Het heeft drie intelligente fuzzers ingebouwd voor een snelle scan en betere resultaten.

Het heeft honderden functies, en je kunt ze hier allemaal bekijken.