Un rapport intéressant de Symantec révèle, 1 site web sur 10 avait un ou plusieurs codes malveillants.

Et, si vous utilisez WordPress, alors dans un autre rapport de SUCURI montre, 49% des sites web scannés étaient périmés.

En tant que propriétaire d’une application web, comment vous assurez-vous que votre site est protégé des menaces en ligne ? Ne laisse pas fuir des informations sensibles ?

Si vous utilisez une solution de sécurité basée sur le cloud, il est fort probable qu’une analyse régulière des vulnérabilités fasse partie du plan. Cependant, si ce n’est pas le cas, alors vous devez effectuer un scan de routine et prendre les mesures nécessaires pour atténuer les risques.

Il existe deux types de scanner.

Commercial – vous donnent une option pour automatiser le scan pour une sécurité continue, des rapports, des alertes, des instructions d’atténuation détaillées, etc. Certains des noms connus dans le secteur sont :

- Acunetix

- Detectify

- Qualys

Open Source/Free – vous pouvez télécharger et effectuer un scan de sécurité à la demande. Tous ne seront pas en mesure de couvrir un large éventail de vulnérabilités comme un commercial.

Vérifions les scanners de vulnérabilité web open source suivants.

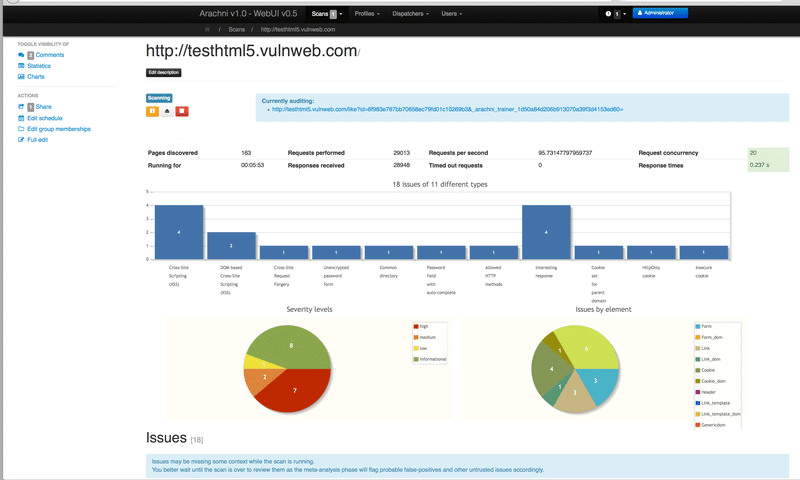

Arachni

Arachni, un scanner de sécurité haute performance construit sur le framework Ruby pour les applications web modernes. Il est disponible dans un binaire portable pour Mac, Windows & Linux.

Non seulement un site web statique ou CMS de base, mais Arachni est capable de faire les empreintes de plateforme suivantes. Il effectue des vérifications actives & passives, les deux.

- Windows, Solaris, Linux, BSD, Unix

- Nginx, Apache, Tomcat, IIS, Jetty

- Java, Ruby, Python, ASP, PHP

- Django, Rails, CherryPy, CakePHP, ASP.NET MVC, Symfony

Certaines des vulnérabilités détectées sont :

- NoSQL/Blind/SQL/Code/LDAP/Command/XPath injection

- Cross-site request forgery

- Path traversal

- Local/Remote File inclusions

- Response splitting

- Cross-.site scripting

- Redirections DOM non validées

- Divulgation du code source

Vous avez la possibilité de prendre un rapport d’audit en HTML, XML, Texte, JSON, YAML, etc.

Arachni vous permet d’étendre l’analyse au niveau supérieur en tirant parti des plugins. Consultez les fonctionnalités complètes d’Arachni et téléchargez pour en faire l’expérience.

XssPy

Un scanner de vulnérabilité XSS (cross-site scripting) basé sur python est utilisé par de nombreuses organisations, notamment Microsoft, Stanford, Motorola, Informatica, etc.

XssPy de Faizan Ahmad est un outil intelligent. Il fait une seule chose ut assez bien. Au lieu de vérifier uniquement la page d’accueil ou la page donnée, il vérifie l’ensemble des liens sur les sites web.

XssPy vérifie également le sous-domaine, de sorte que rien n’est oublié.

w3af

w3af, un projet open-source lancé fin 2006, est alimenté par Python et disponible sur Linux et Windows OS. w3af est capable de détecter plus de 200 vulnérabilités, dont le top 10 de l’OWASP.

w3af vous permet d’injecter des charges utiles aux en-têtes, URL, cookies, query-string, post-data, etc. pour exploiter l’application web pour l’audit. Il prend en charge diverses méthodes de journalisation pour la création de rapports. Ex:

Ex:

- CSV

- HTML

- Console

- Text

- XML

Il est construit sur une architecture de plugins, et vous pouvez vérifier tous les plugins disponibles ici.

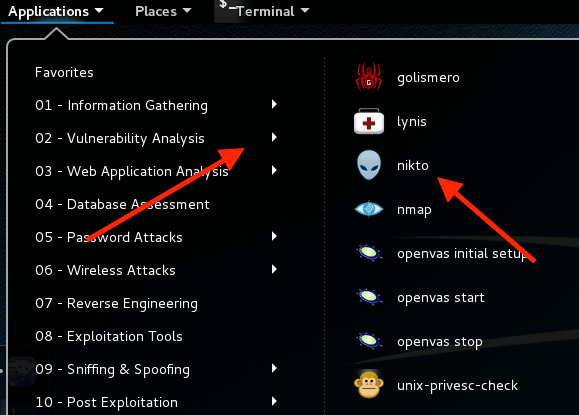

Nikto

Un projet open-source sponsorisé par Netsparker vise à trouver les erreurs de configuration des serveurs web, les plugins et les vulnérabilités web. Nikto effectue un test complet contre plus de 6500 éléments à risque.

Il prend en charge le proxy HTTP, SSL, avec ou l’authentification NTLM, etc. et peut définir le temps d’exécution maximum par scan cible.

Nikto est également disponible dans Kali Linux.

Il semble prometteur comme solution intranet pour trouver les risques de sécurité des serveurs web.

Wfuzz

Wfuzz (The Web Fuzzer) est un outil d’évaluation des applications pour les tests de pénétration. Vous pouvez fuzzer les données dans la requête HTTP pour n’importe quel champ pour exploiter l’application web et auditer les applications web.

Wfuzz nécessitait d’avoir Python installé sur l’ordinateur où vous voulez exécuter le scan. Il a obtenu une excellente documentation pour vous permettre de le démarrer.

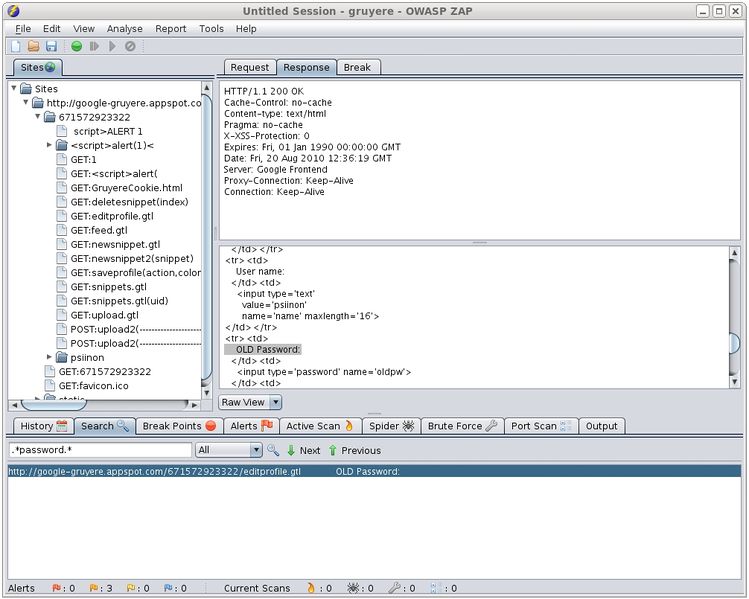

OWASP ZAP

ZAP (Zet Attack Proxy) est l’un des célèbres outils de test de pénétration qui est activement mis à jour par des centaines de bénévoles dans le monde entier.

C’est un outil multiplateforme basé sur Java qui peut fonctionner même sur Raspberry Pi. ZIP se place entre un navigateur et une application web pour intercepter et inspecter les messages

Certaines des fonctionnalités de ZAP méritent d’être mentionnées.

- Fuzzer

- Automatique & scanner passif

- Prise en charge de plusieurs langages de script

- Forced browsing

Je vous recommande vivement de consulter les vidéos du tutoriel OWASP ZAP pour le mettre en route.

Wapiti

Wapiti scanne les pages web d’une cible donnée et cherche des scripts et des formulaires pour injecter les données afin de voir si cela est vulnérable. Il ne s’agit pas d’un contrôle de sécurité du code source ; il effectue plutôt des analyses en boîte noire.

Il prend en charge la méthode HTTP GET et POST, les proxies HTTP et HTTPS, plusieurs authentifications, etc.

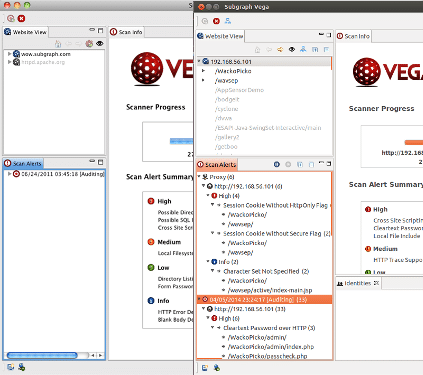

Vega

Vega est développé par Subgraph, un outil supporté par plusieurs plates-formes écrit en Java pour trouver les vulnérabilités XSS, SQLi, RFI, et bien d’autres.

Vega a obtenu une belle interface graphique et est capable d’effectuer un scan automatisé en se connectant à une application avec un credential donné.

Si vous êtes un développeur, vous pouvez exploiter l’API de vega pour créer de nouveaux modules d’attaque.

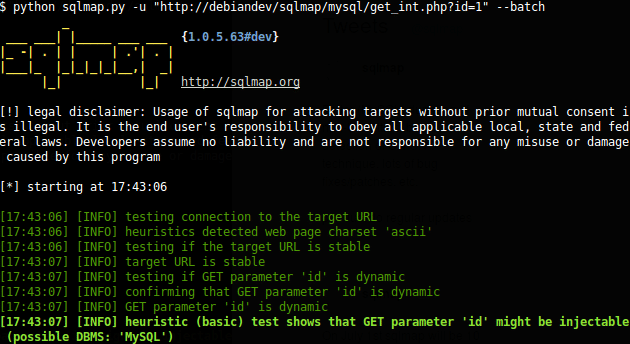

SQLmap

Comme vous pouvez le deviner par son nom, à l’aide de sqlmap, vous pouvez effectuer des tests de pénétration sur une base de données pour trouver des failles.

Il fonctionne avec Python 2.6 ou 2.7 sur n’importe quel OS. Si vous cherchez à trouver une injection SQL et à exploiter la base de données, alors sqlmap serait utile.

Grabber

C’est un petit outil basé sur Python et qui fait quelques choses assez bien. Certaines des fonctionnalités de Grabber sont :

- Analyseur de code source JavaScript

- Scripts croisés, injection SQL, injection SQL aveugle

- Tests d’applications PHP à l’aide de PHP-SAT

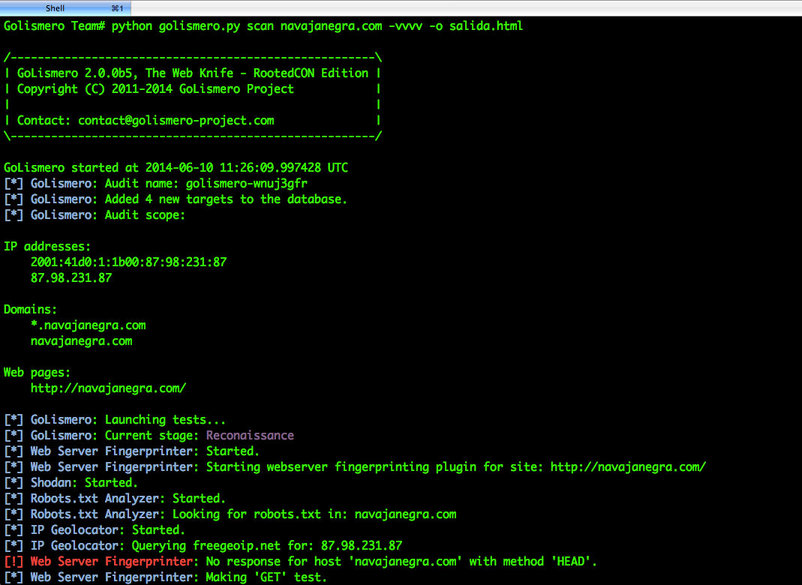

Golismero

Un framework pour gérer et exécuter certains des outils de sécurité populaires comme Wfuzz, DNS recon, sqlmap, OpenVas, analyseur de robot, etc.).

Golismero est intelligent ; il peut consolider les retours de test d’autres outils et les fusionner pour afficher un seul résultat.

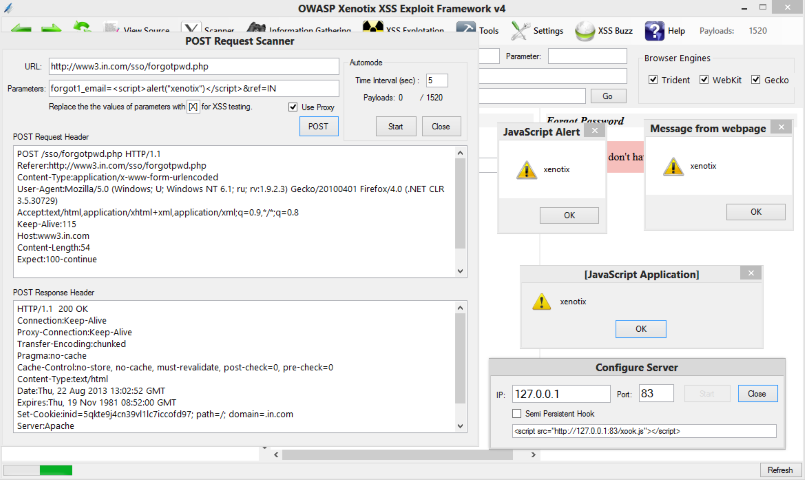

OWASP Xenotix XSS

Xenotix XSS par OWASP est un framework avancé pour trouver et exploiter le cross-site scripting. Il a intégré trois fuzzers intelligents pour un scan rapide et des résultats améliorés.

Il a des centaines de fonctionnalités, et vous pouvez vérifier toutes celles listées ici.